c++协程2 (boost::coroutine)

本文共 485 字,大约阅读时间需要 1 分钟。

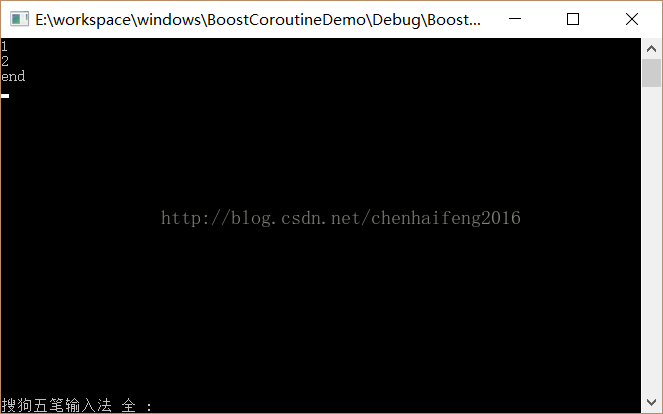

#include#include #include using boost::coroutines::coroutine;void cooperative(coroutine ::push_type &sink, int i){ int j = i; //调用main sink(++j); //调用main sink(++j); std::cout << "end\n";}int main(){ using std::placeholders::_1; //传入一个参数,初始值为0 coroutine ::pull_type source{ std::bind(cooperative, _1, 0) }; std::cout << source.get() << '\n'; //调用cooperative source(); std::cout << source.get() << '\n'; //调用cooperative source();}

你可能感兴趣的文章

小包优先+web优先+游戏爆发+单IP限速+连接数限制 脚本V2.0

查看>>

Rhel5 配置NTP服务

查看>>

定制rhel的stage2.img/minstg2.img文件

查看>>

ZZ Quick-Tip: Linux NAT in Four Steps using iptables

查看>>

北京的住房公积金是否可用于还外地的房贷

查看>>

mysqlhotcopy 热备工具体验与总结

查看>>

MooseFS安装笔记

查看>>

GlusterFS分布式集群文件系统安装、配置及性能测试

查看>>

Sakai

查看>>

Adobe ColdFusion Unspecified Directory Traversal Vulnerability

查看>>

Share:A File Checksum Integrity Verifier utility

查看>>

LDAP User Authentication On CentOS 5.x

查看>>

Cpanel PHP Restriction Bypass Vulnerability 0day

查看>>

Exchange 导出用户数据

查看>>

vBulletin 论坛全版本 后台拿shell

查看>>

一例千万级pv高性能高并发网站架构

查看>>

CVE-2011-4107 PoC - phpMyAdmin Local File Inclusion via XXE injection

查看>>

tomcat RequestDispatcher directory traversal vulnerability

查看>>

Apache Tomcat information disclosure vulnerability

查看>>

MySQL 'sql_parse.cc' Multiple Format String Vulnerabilities

查看>>